Wąchanie pakietów może brzmieć jak najnowsze szaleństwo narkotykowe na ulicy, ale jest do tego dalekie. Sniffery pakietów lub analizatory protokołów to narzędzia używane przez techników sieciowych do diagnozowania problemów związanych z siecią. Hakerzy używają snifferów pakietów do mniej szlachetnych celów, takich jak szpiegowanie ruchu użytkowników w sieci i zbieranie haseł.

Sniffery pakietów występują w kilku różnych formach. Niektóre sniffery pakietów używane przez techników sieciowych to dedykowane rozwiązania sprzętowe przeznaczone do jednego celu. Z drugiej strony, inne sniffery pakietów to aplikacje działające na standardowych komputerach klasy konsumenckiej, wykorzystujące sprzęt sieciowy dostarczony na komputerze hosta do wykonywania zadań przechwytywania i wstrzykiwania pakietów.

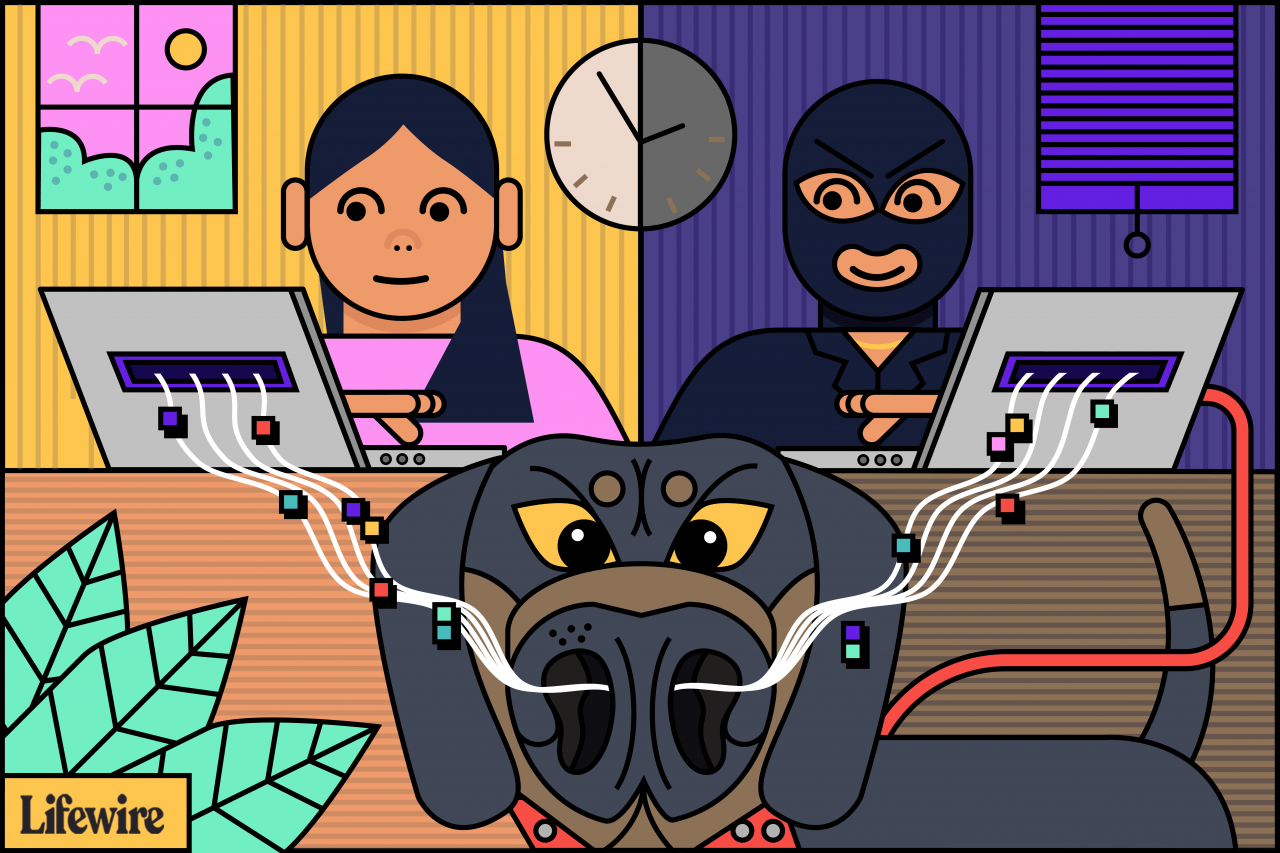

Lifewire / Tim Liedtke

Jak działają sniffery pakietów

Sniffery pakietów działają na zasadzie przechwytywania i rejestrowania ruchu sieciowego, który mogą zobaczyć za pośrednictwem przewodowego lub bezprzewodowego interfejsu sieciowego, do którego oprogramowanie do wykrywania pakietów ma dostęp na swoim komputerze-hoście.

W sieci przewodowej informacje, które można przechwycić, zależą od struktury sieci. Sniffer pakietów może być w stanie zobaczyć ruch w całej sieci lub tylko w jej określonym segmencie, w zależności od konfiguracji przełączników sieciowych. W sieciach bezprzewodowych sniffery pakietów mogą zwykle przechwytywać tylko jeden kanał na raz, chyba że komputer hosta ma wiele interfejsów bezprzewodowych, które umożliwiają przechwytywanie wielokanałowe.

Chociaż większość używanych obecnie snifferów pakietów to oprogramowanie, sprzętowe sniffery pakietów nadal odgrywają rolę w rozwiązywaniu problemów z siecią. Sprzętowe sniffery pakietów podłączają się bezpośrednio do sieci i przechowują lub przekazują zebrane informacje.

Po przechwyceniu nieprzetworzonych danych pakietu oprogramowanie do wykrywania pakietów analizuje je i przedstawia w postaci czytelnej dla człowieka, aby osoba korzystająca z oprogramowania mogła je zrozumieć. Osoba analizująca dane może przeglądać szczegóły interakcji między dwoma lub więcej węzłami w sieci. Technicy sieciowi wykorzystują te informacje, aby określić, gdzie leży usterka, na przykład określić, które urządzenie nie odpowiedziało na żądanie sieciowe.

Hakerzy używają snifferów do podsłuchiwania niezaszyfrowanych danych w pakietach, aby zobaczyć, jakie informacje są wymieniane między dwiema stronami. Mogą również przechwytywać informacje, takie jak hasła i tokeny uwierzytelniające, jeśli są przesyłane jawnie. Hakerzy są również znani z przechwytywania pakietów do późniejszego odtwarzania podczas ataków typu replay, man-in-the-middle i iniekcji pakietów, na które narażone są niektóre systemy.

Narzędzia programowe powszechnie używane w wyszukiwaniu pakietów

Jak wszyscy inni, inżynierowie sieciowi i hakerzy uwielbiają darmowe rzeczy, dlatego aplikacje typu open source i freeware do sniffera są często wybieranymi narzędziami do zadań wykrywania pakietów. Jedną z bardziej popularnych ofert open source jest Wireshark, wcześniej znany jako Ethereal. Użyj go, aby wykryć swoje pakiety w terenie, zapisać je w pliku CAP i przeanalizować później.

Chroń sieć i jej dane przed hakerami za pomocą snifferów

Jeśli jesteś technikiem sieciowym lub administratorem i chcesz sprawdzić, czy ktoś w Twojej sieci korzysta z narzędzia sniffera, wypróbuj narzędzie o nazwie Antisniff. Potrafi wykryć, czy interfejs sieciowy w Twojej sieci został przełączony w tryb rozwiązły - nie śmiej się; to jest jego właściwa nazwa - która jest trybem wymaganym do zadań przechwytywania pakietów.

Innym sposobem ochrony ruchu sieciowego przed podsłuchiwaniem jest użycie szyfrowania, takiego jak Secure Sockets Layer (SSL) lub Transport Layer Security (TLS). Szyfrowanie nie uniemożliwia snifferom pakietów zobaczenia informacji o źródle i miejscu docelowym, ale szyfruje ładunek pakietu danych, dzięki czemu wszystko, co widzi sniffer, jest zaszyfrowanym bełkotem. Każda próba zmodyfikowania lub wstrzyknięcia danych do pakietów kończy się niepowodzeniem, ponieważ mieszanie się z zaszyfrowanymi danymi powoduje błędy, które są oczywiste, gdy zaszyfrowane informacje są odszyfrowywane na drugim końcu.

Sniffery to świetne narzędzia do diagnozowania problemów z siecią. Niestety są również przydatne do celów hakerskich. Specjaliści ds. Bezpieczeństwa muszą koniecznie zapoznać się z tymi narzędziami, aby mogli zobaczyć, jak haker może ich używać w swojej sieci.

Typy zbierania informacji przez snifferów

Chociaż sniffery pakietów są jednym z narzędzi wykorzystywanych przez inżynierów sieciowych, są również rozpowszechnione w niektórych renomowanych programach antywirusowych oraz jako złośliwe oprogramowanie w nikczemnych załącznikach do wiadomości e-mail.

Sniffery pakietów mogą gromadzić prawie każdy rodzaj danych. Mogą rejestrować hasła i dane logowania, a także strony internetowe odwiedzane przez użytkownika komputera i to, co użytkownik przeglądał w witrynie. Mogą być wykorzystywane przez firmy do śledzenia wykorzystania sieci pracowników i skanowania ruchu przychodzącego w poszukiwaniu złośliwego kodu. W niektórych przypadkach sniffer pakietów może rejestrować cały ruch w sieci.

Sniffery pakietów są cenne, ponieważ ograniczają złośliwe oprogramowanie i są przydatne do rozwiązywania problemów z siecią, ale powinny być używane z solidnym oprogramowaniem zabezpieczającym, aby zapobiec ich niewłaściwemu użyciu.